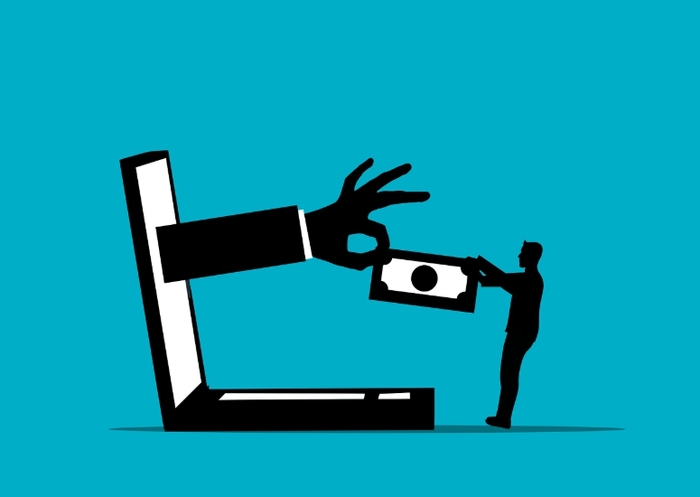

불안한 사용자 심리 이용…기기 보안 명목으로 원격 제어 앱 설치 유도

[스포츠서울 | 표권향 기자] SK텔레콤 유심 해킹 사태로 2300만 명에 달하는 사용자들이 유심 재발급, 번호이동, 해지 등을 시도하고 있다. 하지만 통신망과 고객센터의 과부하로 인해 정상적인 절차가 지연되고 있다. 이를 탐 타 이번 혼란을 이용한 악성 앱 보이스피싱 공격이 기승을 부리고 있다.

보안기업 에버스핀에 따르면 SKT 해킹 사고 이후 등장한 악성 앱 피싱 시나리오는 피해자의 심리를 철저히 계산해 설계된 공격 형태를 띠고 있다. 피싱범은 불안한 사용자 심리를 이용해 피해자에게 전화를 걸거나 메시지를 보내 “SKT 유심 해킹 피해 여부를 점검해드리겠다”, “기기가 해킹된 것 같다”는 식으로 접근, 사용자의 기기 보안을 도와준다는 명목으로 원격 제어 앱 설치를 유도하는 것으로 조사됐다.

피싱범은 이후 원격 접속을 통해 악성 앱을 압축파일 형태로 피해자의 단말기에 전송, 압축파일을 해제해야만 문서를 볼 수 있다는 이유로 ‘알집’과 같은 압축해제 프로그램 설치까지 유도하는 것으로 파악됐다. 실제 APK 파일은 메신저 플랫폼을 통한 직접 전송이 어렵기 때문에 공격자는 이를 우회하기 위해 압축해제 프로그램까지 동원해 설치를 유도하는 방식을 활용하는 것으로 나타났다.

압축을 해제하면 ‘피해구제국’이라는 이름의 악성 앱이 등장한다. 이 앱은 개인정보를 수집하며, 설치되는 ‘SK쉴더스’라는 이름의 두 번째 악성 앱은 사용자가 금융기관이나 경찰청 등에 전화를 거는 것을 범죄자가 가로채는 기능을 수행한다.

피싱 범죄 조직은 이처럼 실제 존재하는 정식 앱 또는 브랜드명을 사칭한 악성 앱을 유포했다. 예를 들어, ‘SK쉴더스’라는 이름의 악성 앱은 실제 보안회사와는 전혀 무관한 위조된 악성 앱이다. SKT와의 연관성을 노려 해당 기업의 이름을 악용한 것으로 추정된다. ‘AnyDesk’ 역시 본래는 정상적인 원격제어 앱이지만, 이번에는 피싱 범죄에 악용된 정황이 확인됐다. 압축 프로그램인 ‘알집’ 역시 마찬가지다.

에버스핀이 확보한 실제 설치 기록에 따르면 해당 앱 4종(AnyDesk·알집·피해구제국·SK쉴더스)은 지난달 20일 단 10분 이내에 차례대로 설치됐으며 공격의 자동화와 속도 또한 매우 높은 수준으로 분석됐다. 이와 함께 피싱 범죄 조직의 준비된 시나리오와 치밀함을 확인했다.

에버스핀 관계자는 “4개 앱이 10분 안에 모두 설치됐다는 것은 사용자의 경계심을 무너뜨리는 사회공학 기법이 매우 성공적으로 작동하고 있다는 방증”이라며 “피싱 범죄조직은 시의적 이슈에 맞춰 사회적으로 ‘가장 잘 통할’ 시나리오를 신속하게 구현하고 있다”고 분석했다.

이어 “아직 유심 복제 및 신규기기의 수치상 급증은 없지만, 피싱범들의 공격방식이 SKT 해킹 사고를 이용한 타겟 침투형으로 빠르게 전환되는 것을 확인할 수 있다”며 “불특정 다수를 대상으로 하는 기존의 대량 문자 스미싱과 달리, 타겟 침투형은 전화·앱 설치·통화 도청까지 복합적으로 연결되는 범죄 방식이기에 피해자는 피해 사실조차 인지하지 못할 수 있다”고 전했다.

현재 해당 악성 앱들에 대한 정보를 한국인터넷진흥원(KISA)에 전달한 상황. 에버스핀 관계자는 “통신사 해킹 사고와 같은 대규모 사회적 혼란 속에서 피싱 범죄는 항상 빠르게 진화하고 있으며, 유사사례는 향후로도 지속적으로 발생할 것”이라며 시스템 기반 보안의 필요성을 강조했다.

gioia@sportsseoul.com

![맹승지, 한 뼘 속옷 입고 몸매 자랑 “승지의 크리스마스” [★SNS]](https://file.sportsseoul.com/news/cms/2025/12/07/news-p.v1.20251207.98c269e39c2846fa8b5b218177dbb7be_T1.png)

![‘은퇴’ 조진웅이 또…폭행+음주운전 논란에 “확인중” [공식입장]](https://file.sportsseoul.com/news/cms/2025/12/09/news-p.v1.20251206.ca6bd20207c54541be76c625b3bb6ea4_T1.jpg)

![“고생했다” 1년 전 고깃집 알바에서 시상식 주인공으로…박찬형의 파란만장 ‘야구 스토리’ [SS스타]](https://file.sportsseoul.com/news/cms/2025/12/09/news-p.v1.20251012.ad753bc1818f412eb6de37804a4ef37c_T1.jpeg)

![성희롱 논란 때는 품었지만…‘나혼산’, 결국 박나래 하차시켰다 [SS초점]](https://file.sportsseoul.com/news/cms/2025/12/09/news-p.v1.20251209.25e8fd8df005457697133451ac6e63f4_T1.jpg)

![[표권향의 컬처판타지아] ‘라이프 오브 파이’, 수식어는 거들 뿐!…경험한 자만 아는 경이로움](https://file.sportsseoul.com/svc/columnist/202408/58867f53-7347-46d3-8e67-dd34b098c539.jpg)

![배우 조진웅, 사람은 무엇으로 판단하는가?[배우근의 롤리팝]](https://file.sportsseoul.com/svc/columnist/202303/d0c372a5-4897-4f59-a2c2-b418e0a77ae9.jpeg)

![[원성윤의 인생은 여행처럼] “검은 흙먼지 걷고 ‘2.5조 빅뱅’ 쏘다”…강원랜드, 오사카 넘을 ‘K-리조트’의 대반격](https://file.sportsseoul.com/svc/columnist/202507/e53f451a-06e2-4ba0-9e6a-b9d0a609af61.jpg)

![검사(檢査) 받는 KBO, 이 참에 정치-스포츠 절연해야[장강훈의 액션피치]](https://file.sportsseoul.com/svc/columnist/202303/496a2f67-8246-4727-b4f6-fde5985b20cf.jpg)

![‘한화→대표팀’ 계속 시끌시끌…이제 김서현에 그만 ‘매몰’됩시다 [김동영의 시선]](https://file.sportsseoul.com/svc/columnist/202303/df89794b-229a-4cf7-92bc-5fafb2ea18fa.jpg)

![‘프로게이머’는 그만…이제 ‘프로 e스포츠 선수’라 부를 때다 [김민규의 e시각]](https://file.sportsseoul.com/svc/columnist/202303/88018f7a-a412-4750-b8ad-9f1915af98f2.jpg)

![메이저리거 김하성, 올리브 패딩으로 완성한 겨울 스트릿 룩! [이주상의 e파인더]](https://file.sportsseoul.com/svc/columnist/202503/fe6a08ea-7f72-4cdb-a416-b9c23cacb661.jpg)

![부드러운 강력함, BMW 550e…고성능 PHEV의 정수[배우근의 생활형시승기]](https://file.sportsseoul.com/svc/columnist/202401/c8f23327-96f7-4d48-a157-3fba7f049636.jpg)

![[표권향의 컬처판타지아] 관객 참여형 뮤지컬 ‘리딩 쇼케이스’, 경쟁력 살아있네!](https://file.sportsseoul.com/svc/columnist/202312/792903aa-f247-4ab1-8fbc-7a78ba8619be.jpg)

![[표권향의 컬처판타지아] ‘라이프 오브 파이’, 수식어는 거들 뿐!…경험한 자만 아는 경이로움](https://file.sportsseoul.com/news/cms/2025/12/09/news-p.v1.20251209.210b05ad14b24049a9ae565cdc426f31_T1.jpg)

![배우 조진웅, 사람은 무엇으로 판단하는가?[배우근의 롤리팝]](https://file.sportsseoul.com/news/cms/2025/12/07/news-p.v1.20251207.6ee3b4b2f0ac41d297a6388d2551fe78_T1.png)

![서울大 경영 택한 이부진 아들…이상한건 한국의 ‘의대집착’[배우근의 롤리팝]](https://file.sportsseoul.com/news/cms/2025/12/05/rcv.YNA.20231113.PYH2023111304990001300_T1.jpg)

![[표권향의 컬처판타지아] 뮤지컬 ‘비하인드 더 문’, 희생으로 완성한 역사…진정한 영웅은 누구인가?](https://file.sportsseoul.com/news/cms/2025/12/01/news-p.v1.20251201.153ccb2b098b41ba80ab8b1deafd2b7b_T1.jpg)

![[원성윤의 인생은 여행처럼] “검은 흙먼지 걷고 ‘2.5조 빅뱅’ 쏘다”…강원랜드, 오사카 넘을 ‘K-리조트’의 대반격](https://file.sportsseoul.com/news/cms/2025/12/02/news-p.v1.20251127.97ad4e79fd2d4eca9e7ebdc7918bb8b8_T1.jpg)

![[표권향의 컬처판타지아] 뮤지컬 ‘에비타’, 아르헨티나가 여전히 그리워하는 ‘민중의 성녀’](https://file.sportsseoul.com/news/cms/2025/11/23/news-p.v1.20251123.203766df5b7e4a7f9a527eb1f6c17dfe_T1.jpg)

![김연경 프로젝트, 예능 넘어 배구계 향한 승부수 [배우근의 롤리팝]](https://file.sportsseoul.com/news/cms/2025/11/18/news-p.v1.20250924.517fd1fa8f6541a8ad2a1eec07bb813d_T1.jpg)

![[표권향의 컬처판타지아] 산타클로스 선물 같은 뮤지컬 ‘렌트’, 사랑한다면 지금 고백하세요!](https://file.sportsseoul.com/news/cms/2025/11/17/news-p.v1.20251117.f21bdbe93fe148c5995a3f38d2a0b60a_T1.jpeg)

![검사(檢査) 받는 KBO, 이 참에 정치-스포츠 절연해야[장강훈의 액션피치]](https://file.sportsseoul.com/news/cms/2025/11/13/news-p.v1.20250728.f9bb242e2c82472fa8d612505912c2dc_T1.jpg)

![‘한화→대표팀’ 계속 시끌시끌…이제 김서현에 그만 ‘매몰’됩시다 [김동영의 시선]](https://file.sportsseoul.com/news/cms/2025/11/12/news-p.v1.20251109.4ae0b9b222f643318113e0a44330694a_T1.jpg)

![[표권향의 컬처판타지아] 연극‘아마데우스’, 아름다움을 시기·질투 그리고 탐욕스러운 대가…그 끝은?](https://file.sportsseoul.com/news/cms/2025/11/12/news-p.v1.20251112.8877cc152a7840e98ba4dd0a2af8917c_T1.jpg)

![‘프로게이머’는 그만…이제 ‘프로 e스포츠 선수’라 부를 때다 [김민규의 e시각]](https://file.sportsseoul.com/news/cms/2025/11/11/news-p.v1.20251110.4e944a9ed7b6439a8f6520d6aadba4f6_T1.jpg)

![[표권향의 컬처판타지아] 뉴 캐스트의 발견 뮤지컬 ‘데스노트’, 21세기 ‘선악과의 유혹’이 시작된다](https://file.sportsseoul.com/news/cms/2025/11/10/news-p.v1.20251110.567bb0e84eb8420c882e267580557d3d_T1.jpg)

![‘뉴진스는 어디에’…올드진스 되어가는 다섯소녀의 잃어버린 시간 [배우근의 롤리팝]](https://file.sportsseoul.com/news/cms/2025/11/09/news-p.v1.20250110.3ea142b2edd04106acbab760db7b2fa0_T1.jpg)

![‘이렇게 반가울 줄이야’ 418홈런 타자, ‘코치 해줘서’ 고맙습니다 [김동영의 시선]](https://file.sportsseoul.com/news/cms/2025/11/05/news-p.v1.20240529.776d1202158b4b339a1f70fad8e3d720_T1.jpg)

![문가비子 사진공개, 갑론을박할 문제인가?…댓글 OFF 전환[배우근의 롤리팝]](https://file.sportsseoul.com/news/cms/2025/11/03/news-p.v1.20251102.49b9e2ca456748bf8faf32bae4427aad_T1.jpg)

![메이저리거 김하성, 올리브 패딩으로 완성한 겨울 스트릿 룩! [이주상의 e파인더]](https://file.sportsseoul.com/news/cms/2025/11/03/news-p.v1.20251101.3aa8b5ac67c34f12a09d494d86ad5ce5_T1.jpg)

![[표권향의 컬처판타지아] 사랑은 ‘날씨’처럼 변하는 것…뮤지컬 ‘레드북’, 나를 찾는 탐험 같은 ‘어른이 동화’](https://file.sportsseoul.com/news/cms/2025/10/31/news-p.v1.20251031.fc8162ee336d4f2087ea7b7354537b26_T1.jpg)

![세 번의 비행, 한 번의 보트…고단함 끝에 만난 어른들의 낙원, 로빈슨 클럽 몰디브 [원성윤의 인생은 여행처럼]](https://file.sportsseoul.com/news/cms/2025/10/29/news-p.v1.20251019.ffed48b43e9741e09e5b1158d87b4b60_T1.jpg)

![[표권향의 컬처판타지아] 뮤지컬 ‘미세스 다웃파이어’, 한시도 눈 뗄 수 없는 다이내믹 체인지](https://file.sportsseoul.com/news/cms/2025/10/27/news-p.v1.20251027.362d1b48c56e441f94baff25034eb235_T1.jpeg)